|

Número aleatorios

Antes de entrar en faena, es casi obligado leerse el fantástico

tutorial de Esiel2, CRACKEANDO

EN VISUAL BASIC. Aprenderéis todo lo básico para

para crackear programas de Visual Basic, y cómo configurar

nuestras herramientas adecuadamente para sacarles el máximo

partido al atacar programas escritos en este lenguaje.

Tal y como hacemos siempre que tenemos una pieza realizada en Visual

Basic, recurrimos al alucinante SmartCheck. Arrancamos el SmartCheck,

cargamos el programa y, lo primero que nos aparece, a modo de advertencia

es lo siguiente:

cpasos32.exe is compiled to

p-code...etc...

Se podría decir que los amigos de NuMega

nos quieren advertir que bajo esas condiciones, nuestra ya esacasa

salud mental puede correr peligro. Tenemos la oportunidad de arrepentirnos,

como en toda aplicación de Windows que se precie, pero "semos"

valientes y elegimos continuar.

Inicialmente no vamos a necesitar las llamadas a la

API, por lo que podemos habilitar la opción de suprimir las

llamadas a la API. Ejecutamos el Cuentapasos desde el SmartCheck,

habilitando desde el principio la captura de eventos, y nos acomodamos

en la silla, para ver pasar la película. Cuando aparezca la

nagscreen, nos fijamos que posición ocupa el botón Aceptar

y pulsamos Salir . Como vamos a intentar localizar donde pueden

estar las rutinas que deciden donde se situa cada botón con

llegar a la nagscreen tenemos de sobra.

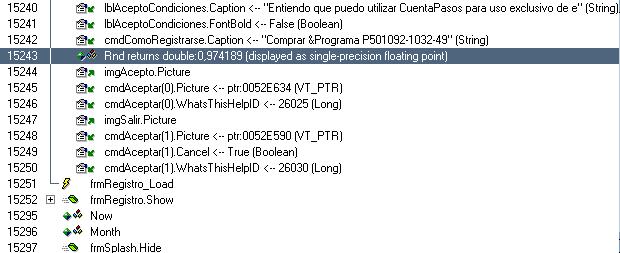

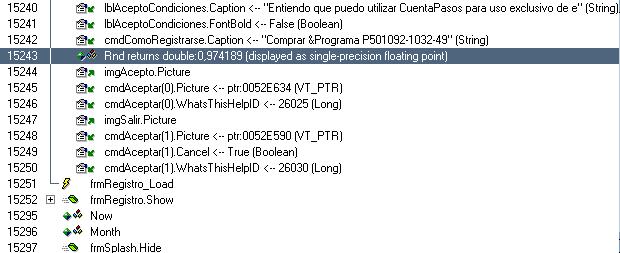

Nos vamos a la zona en la que se carga la nagscreen, al final. Buscamos

el evento frmRegistro_Load:

Como puede verse, lo último que hace la aplicación

al cargar la nagscreen es inicializar las propiedades de los botones.

En esta ocasión, el botón Aceptar me ha salido

a la izquierda, por lo que tus resultados serán distintos si

te ha salido en el centro. Así, en el evento 15242, se asigna

la propiedad Caption del botón que muestra la ayuda

de como registrarse. A partir del evento 15244, se asignan las propiedades

a otros dos botones que no pueden ser otros que lo que a nosotros

nos traen de cabeza. Se cargan las imágenes 'imgAcepto' y 'imgSalir',

y se asignan a la propiedad Picture de cada uno de los botones.

Al botón 'cmdAceptar(1)' se le activa la propiedad Cancel.

Si desempolvamos la ayuda de Visual Basic, encontramos que si esta

propiedad es TRUE, la tecla ESC activará al botón. Si

volvemos a cargar el Cuentapasos (sin el SmartCheck) y pulsamos ESC

en la nagscreen, la aplicación termina. Esto significa que

en este caso el botón 'cmdAceptar(1)' está funcionando

como Salir. Conclusión, 'cmdAceptar(0)' es el botón

de la izquierda y el otro el del centro. Esto podemos probarlo ejecutando

varias veces el Cuentapasos, y viendo como al cambiar Aceptar

al centro, la propiedad Cancel se la activa a 'cmdAceptar(0)'.

Veis lo que hay en el evento 15243. Justo después

de inicializar el botón de Comprar y justo antes de

los de Aceptar y Salir, se genera un número aleatorio

mediante la función Rnd().

Por su delatadora situación, creo que todos apostaríamos

el brazo a que la decisión de dónde se colocan los botones,

tiene mucho que ver con el numerito obtenido. Si nos las amañamos

para que dicho numerito tenga siempre un valor fijo, el botón

Aceptar se quedará fijo.

Vemos desde donde se invoca la función Rnd(),

¿desde "MSVBVM50.DLL!000FE7BD"? Arrea, ¿qué

es esto?. Comenzamos a mirar el resto de funciones y TODAS se ejecutan

desde las direcciones 0FE7BD y 0FE7ED de MSVBVM50.DLL, exceptuando

aquellas que tengan que ver con objetos visuales (forms, botones,...)

¿Se nos vuelve loco el SmartCheck con programas p-compilados?

La puerta del sótano

Vamos a ver si el SoftIce nos aclara algo. Lo primero que debemos

hacer, como con todos los programas de Visual Basic, es cargar los

símbolos de las librerías de VB. En este caso, como

nos lo ha "chivado" el SmartCheck, es la librería

MSVBVM50.DLL. Lo de "MSVBVM" debe ser algo así como

MicroSoft Visual Basic Virtual Machine, o máquina virtual

de Visual Basic (toda una máquina de torturas, ya vereis...)

Consultamos cuál de las funciones que exporta, puede ser Rnd().

Tenéis un listado de todas las funciones que se exportan en

el tutorial de Mr.Brown

para VB5. Nos saltan a los ojos dos de ellas:

Addr:0F004A95 |

Ord: 593 (0251h) |

Name: rtcRandomNext |

Addr:0F03AE08 |

Ord: 594 (0252h) |

Name: rtcRandomize |

Visual Basic dispone de dos funciones para generar números

aleatorios:

- Randomize.

Se utiliza para inicializar el generador de números aletorios.

El Cuentapasos la utiliza, por ejemplo, al inicio del frmRegistro_Load.

- Rnd().

Devuelve un número aleatorio entre 0 y 1.

La función Rnd()

se corresponderá con la rtcRandomNext

exportada por la Dll. Lo primero que debemos ver es el número

de veces que el Cuentapasos llama a la función Rnd()

antes de la llamada que nos interesa. Nos colocamos en el SmartCheck

y buscamos las llamadas a Rnd().

Se producen dos llamadas, la nuestra es la segunda.

Bajada a los infiernos

Nos vamos al SoftIce, y colocamos un bpx

rtcRandomNext. Volvemos al Windows y ejecutamos el Cuentapasos.

Vemos como se carga el splash y ... BOOM... salta el SoftIce. Como

la que nos interesa es la segunda llamada, pulsamos Ctrl+D y enseguida

vuelve a saltar el punto de ruptura. No nos importa que es lo que

hace la función rtcRandomNext

para generar el número aleatorio, solo nos interesa saber que

es lo que el Cuentapasos se propone hacer con él. Pulsamos

F11 y salimos justo destrás del call que llamó

a la función, en la dirección 0F0FE7C0h de la Dll del

VB.

La función Rnd()

devuelve un número entre cero y uno, por lo que debe devolverlo

en los registros de punto flotante. Para ver el contenido de esos

registros desde SoftIce escribimos wf.

Efectivamente, el número aleatorio generado se encuentra en

el registro ST0.

Empezamos a ejecutar paso a paso pulsando F8,

y en seguida encontramos algo interesante:

0F0FE7CC |

mov al, [esi] |

0F0FE7CE |

inc esi |

0F0FE7CF |

jmp ds:[eax*4+0F0FED94] |

Cargamos en AL el contenido de la dirección apuntada por ESI

(0F4h), incrementamos ESI y saltamos a una dirección que depende

de lo que hemos leído con ESI. Si vemos a dónde esta

apuntado ESI, descubriremos que está apuntando al código

de nuestro querido Cuentapasos.

Tras el salto, aterrizamos en 0F0FDE15. Seguimos pulsando F8 y vemos

como se carga en la pila un byte de valor 0Ah que está en el

código del Cuentapasos (siempre apuntado por ESI). Nuevamente,

uno de los bytes del código del ejecutable (0EBh) es utilizado

para efectuar un salto exactamente igual que antes, al contenido de

la dirección 0EBh*4+0F0FED94=0F0FF140

Esta vez vamos a parar a 0F0FD5E5, en donde el 0Ah cargado anteriormente

en la pila es volcado en el registro ST0, desplazando el número

aleatorio al ST1. Se elimina el 0Ah de la pila y se vuelve a realizar

otro salto igual que el anterior.

Caemos en 0F0FDFCB. Vamos a parar un momento a ver si nos aclaramos

la cabeza antes de que cometamos una locura con el monitor y la silla

...

Una luz al final del

pasillo...

Nos desplazamos por la ventana de código y le echamos una

mirada a los alrededores de donde estamos situados. Nos encontramos

porciones de código de 5-10 instrucciones, todas terminadas

por el mismo código que cité antes; carga de un byte

apuntado por ESI en AL, incremento ESI y salto al contenido de la

dirección calculada como EAX*4+0F0FED94h.

Vamos a echarle un vistazo a esa especie de tabla de direcciones

que parecen usar todas las porciones de código al terminar

para proseguir con la ejecución. Miremos, por ejemplo, en la

dirección 0F0FF140h, que se cálculo al final de la parte

de código que cargo el 0Ah del código del Cuentapasos

en la pila. Encontramos en dicha dirección, 0F0FD5E5h, que

es la dirección de la porción de código en la

que se carga el contenido de la pila en ST0. Las direcciones que se

encuentran alrededor, apuntan igualmente a porciones de código

que al finalizar, vuelven a recurrir a esta tabla para ver a donde

saltan.

Del infierno al cielo

Dicho en otras palabras, el ejecutable (cpasos32.exe)

nunca es ejecutado. Su código es leído e interpretado

completamente por la Dll. Por lo tanto,

todas y cada una de las instrucciones en ensamblador que conocemos,

tendrán que tener una porción de código en la

Dll que las sustituya.

Volvamos al inicio, a la dirección 0F0FE7CCh, justo después

de volver de la función Rnd().

Allí, cargamos del ejecutable un byte, 0F4h, que nos hizo saltar

a una dirección en la que se cargo el siguiente byte del ejecutable,

0Ah, en la pila. Por tanto, nuestro "push 0Ah" del ensamblador

que en código máquina se codifica como "6A 0A",

en p-code es "F4 0A". El F4h será interpretado como

"introducir el siguiente byte en la pila" por la tabla situada

en 0F0FED94h, al ejecutarse con la Dll.

No es más que la filosofía de Visual Basic, en la que

las funciones más generales no se implementan en los ejecutables,

si no en unas librerías comunes a todas las aplicaciones de

VB, pero llevada a sus últimas consecuencias. No solo se implementan

en las librerías las funciones más usuales si no que

además se meten TODAS las instrucciones que puede ejecutar

la aplicación.

Algunos pensarán, "Pues bien, es tan solo una especie

de traducción rara que lo que hace es complicar las cosas.

Es un lenguaje completamente interpretado. ¿Dónde está

esa ventaja del p-code?". Si alguien no lo ve claro ahora, cuando

ataquemos a las rutinas de cálculo del periodo restante de

evaluación, se le abrirán los ojos.

Clavando un botón

Recordamos por donde íbamos. Se había generado un número

aleatorio entre 0 y 1 que almacenamos en el registro ST0. Posteriormente,

cargamos un 0Ah del código del Cuentapasos en el registro ST0,

desplazando el número aleatorio a ST1.

Nos situamos en 0F0FDFCB, en donde multiplicamos el contenido de

los registros ST0 y ST1 almacenando el resultado en ST0. Nuevo acceso

a la tabla de interpretación y aparecemos en 0F0FD5B5, en donde

el contenido del registro ST0 es redondeado al entero más cercano

y volcado a la pila. Se almacenan los flags FPU (que son como los

flags de toda la vida pero exclusivos de los registros de coma flotante)

en el registro EAX.

Una nueva visita a la tabla y saltamos a 0F0FDE28h para cargar un

valor de 4 bytes del ejecutable (2) en la pila. En este caso es un

"push" de una doble palabra, no de un byte. Otro paseo por

la tabla y caemos en 0F0FE013. Recuperamos de la pila el 2 anterior

en ECX, y lo que volcamos anteriormente del registro ST0 en EAX. Dividimos

este último por el 2, almacenándose el cociente en EAX

y el resto en EDX. Se vuelca el resto a la pila y nos disponemos a

saltar a otro sitio.

Del número aleatorio generado, tan solo nos queda el valor

volcado a la pila. Al haberse dividido por dos, este valor será

0 o 1. La aplicación decidirá las posiciones de los

botones según este valor. Nos hemos quedado con el resto de

la división:

round(x*10) / 2

donde 'x' es el número aleatorio generado, entre

cero y uno.

Pulsamos Ctrl+D para ejecutar completamente el Cuentapasos.

Los que tuvierais como resto de la división un cero, ¿a

qué tenéis el botón Aceptar a la izquierda?

¿A que los que lo tenéis en centro, el resto os daba

uno?

Podemos probar nuestra teoría tanto con el SmartCheck

como con el SoftIce (más rápido). Ejecutamos varias

veces el Cuentapasos, capturando el valor aleatorio devuelto. Calculamos

metalmente cual sería el resto y vemos si se corresponde con

la ubicación del botón Aceptar.

Todavía podemos ir más lejos. ¿Cómo

influye el resto de la división en la elección de qué

hace un botón y qué hace el otro? Si recordamos lo que

vimos con el SmartCheck, 'cmdAceptar' es un array de dos botones.

'cmdAceptar(0)' es el botón de la izquierda y 'cmdAceptar(1)'

el del centro. Lo que la aplicación parece hacer, es asignar

la función de Aceptar a 'cmdAceptar(resto)' y Salir

a 'cmdAceptar(resto xor 1)'.

Vamos a inmovilizar el puto botoncito de los.... . Tenemos

que obligar a que el resto de la división tome siempre el mismo

valor, cero o uno, independientemente del número aleatorio

generado. Se nos pueden ocurrir dos formas:

- Cambiar las instrucciones. Después del ejercicio

que acabamos de hacer, conocemos los códigos que corresponden

a varias instrucciones (push, división, multiplicación,..).Así,

por ejemplo, podríamos sustituir las instrucciones que multiplican,

redondean y almacenan en pila el aleatorio generado por un "push

00000002" o un "push 00000001", que ya sabemos como

se codifican en p-code. Así, en lugar de meter en la pila

el aleatorio multiplicado por 10 y redondeado, meteríamos

un entero fijo. Debemos tener la precaución de que el número

de bytes de la instrucción falsa, sobreescriba completamente

las instrucciones a las que sustituye, por que todavía no

conocemos como es el "nop" ;-)

- Cambiar los operandos. Está es la solución

más fácil y segura.

¿Qué operandos podemos cambiar? Pues tenemos el 0Ah

(de la multiplicación) y el 0000002 (de la división).

¿Formas de obligar a que el resto de la división tome

un valor fijo? Por lo menos dos:

- Multiplicar el aleatorio por cero en lugar de diez. Resto de la

división cero, Aceptar siempre a la izquierda.

- Dividir por uno en lugar de dos. Resto de la división cero,

Aceptar siempre a la izquierda.

Si hemos descomprimido el ejecutable, podemos ir realizando

los parches sobre disco para ir comprobando que efectivamente funcionan.

Repetimos los pasos anteriores para ir anotando las direcciones en

memoria en las que se encuentra el operando que deseamos cambiar,

las cadenas que deberemos buscar para localizar estos operandos en

el ejecutable descomprimido con un editor hexadecimal, etc.. Ya sabeis

como se hace esto, ¿verdad?

|

![]()