Urządzenia sieciowe

KONCENTRATORY

Nazywany jest również hubem, multiportem lub multiplekserem. Jest to urządzenie posiadające wiele portów służących do przyłączania stacji roboczych zestawionych przede wszystkim w topologii gwiazdy.

W zależności od liczby komputerów przyłączonych do sieci może się okazać konieczne użycie wielu hubów. W sieci takiej nie ma bezpośrednich połączeń pomiędzy stacjami. Komputery podłączone są przy pomocy jednego kabla do centralnego huba, który po nadejściu sygnału rozprowadza go do wszystkich linii wyjściowych.

hernet opartej na dwóch standardach: 10Base-5 i 10Base-T. Stacje robocze są podłączone przez porty RJ-45 (skrętka nieekranowana) do huba, który przez port AUI (Adapter Unit Interface), kabel TDC (Transceiver Drop Cable) i transceiver komunikuje się z tzw. żółtym kablem. Każda stacja, chcąc wyekspediować dane, musi tu rywalizować o dostęp do medium zarówno ze stacjami dołączonymi do huba, jak i z pozostałymi stacjami (albo innymi hubami) dołączonymi do kabla 10Base-5 (tzw. gruby Ethernet).

Dużą zaletą takiego rozwiązania jest fakt, iż przerwanie komunikacji między jednym komputerem a hubem nie powoduje awarii całej sieci, ponieważ każda stacja posiada z nim oddzielne połączenie. Ponadto każdy pakiet musi przejść przez hub, więc możliwa jest kontrola stanu poszczególnych odcinków sieci. Jednak uszkodzenia huba unieruchomi całą sieć.

Trzy rodzaje hubów.

Huby możemy podzielić na pasywne, inteligentne i przełączające.

- Hub pasywny przekazuje po prostu sygnały odbierane z każdego dołączonego do niego portu na wszystkie pozostałe porty.

- Hub inteligentny (managable, czyli z możliwością zarządzania) przetwarza odbierane sygnały i przekazuje do innych portów (do wszystkich, do niektórych - tak jak ma to miejsce w przypadku huba przełączającego porty, a nieraz tylko do jednego; zależy to już od rodzaju huba). Hub taki może już filtrować pakiety i poddawać je kontroli. Huby inteligentne są wyposażane w rozwiązania, dzięki którym ruch pakietów przepływających przez taki węzeł sieci może być monitorowany przez administratora sieci. Administrator ma najczęściej możliwość logicznego włączania i wyłączania wskazanych portów z eksploatacji.

- Huby przełączające można podzielić na dwie grupy: przełączające porty i takie, które przełączają ramki.

Huby przełączające porty

Wzrastające oczekiwania użytkowników eksploatujących sieci LAN przyczyniły się do powstania kolejnego rodzaju huba - tym razem przełączającego porty. Nie należy przy tym mylić urządzenia przełączającego porty z klasycznym przełącznikiem, czyli z hubem przełączającym ramki (frame switching hub). Ten drugi rodzaj huba omówiono w części poświęconej przełącznikom. Jak sama nazwa wskazuje, hub przełączający porty operuje na poziomie portów (a nie ramek, tak jak to robi przełącznik).

Konwencjonalne huby odbierają pakiety z portu i przekazują je do wszystkich innych portów. Huby przełączające porty segmentują sieć LAN, zwiększając znacznie jej przepustowość. Dzięki takiemu zabiegowi (który sprowadza się do budowania kilku oddzielnych domen kolizji) osiągamy podobny efekt, jak w przypadku zastosowania wysokiej klasy urządzenia, opartego na technologii przełączania ramek. Z tą różnicą, że znacznie mniejszym kosztem.Jak pracuje hub przełączający porty?

Na czym polega przełączanie portów i czym ta technologia różni się od metody polegającej na przełączaniu ramek, która jest stosowana w dużych, korporacyjnych systemach sieciowych?

Sieć komputerowa składa się z segmentów, po których krążą pakiety generowane przez stanowiska pracy zainstalowane w danym segmencie. Każdy z segmentów można porównać do dwupasmowej (dwukierunkowej) autostrady. Każda taka autostrada stanowi w sieci Ethernet oddzielną domenę kolizji. Jeśli do danego segmentu podłączymy zbyt wiele urządzeń, na autostradzie powstanie korek - w sieci pojawi się tak wiele pakietów, że przepustowość segmentu znacznie zmaleje.

Urządzenia przełączające radzą sobie z tym problemem, tworząc oddzielne segmenty (separując je w ten sposób od siebie). Każdy taki segment (port) obsługuje tylko jedno stanowisko lub co najwyżej kilka stanowisk pracy. Przełącznik portów decyduje wtedy, gdzie należy kierować ruch pakietów generowanych w obrębie każdego z segmentów, i kieruje pakiety z fizycznego portu huba do jednego z wewnętrznych repeaterów. W hubie przełączającym porty każde wydzielone pasmo przenoszenia danych (czyli zdefiniowaną przez użytkownika - lub automatycznie przez sam hub - grupę portów) jest obsługiwane przez jeden z wewnętrznych, pracujących niezależnie od siebie repeaterów. Nad całością pieczę sprawuje elektroniczna krosownica (matryca przełączania portów), która pozwala przyłączyć każdy z portów do dowolnego repeatera.

Ponieważ przełączanie jest realizowane lokalnie (jak już wspomniano, zadanie to wykonują specjalne układy), to proces ten przebiega bardzo sprawnie - można powiedzieć, że z możliwie maksymalną szybkością, z jaką można wykonać tego rodzaju operację. Dlatego technologia ta jest łatwiejsza do zaimplementowania (i można to zrobić tańszym kosztem) niż technologia oparta na przełączaniu ramek. Ważne jest przy tym to, że technologia przełączania portów oferuje równie wiele zalet, co przełączanie ramek.Przełącznik ramek pracuje w ten sposób, że przegląda każdą ramkę sieci Ethernet i definiuje na tej podstawie, z którego segmentu pochodzi dany pakiet, i do jakiego segmentu należy go przesłać. Układy wykonujące to zadanie muszą być więc obdarzone pewną inteligencją i urządzenia takie są przez to nieco droższe.

Niezależnie jednak od tego, jakie rozwiązanie wybierzemy (przełączanie portów lub ramek), efekt jest zawsze taki sam - liczba kolizji występujących w sieci LAN znacznie spada, a jej przepustowość wzrasta. Powód jest prosty - w każdym przypadku w architekturze sieci pojawiają się nowe pasma do transmitowania ruchu pakietów. Podsumowując można powiedzieć, że z im większej liczby segmentów składa się sieć LAN, tym wydajniej pracuje.

Zwykły hub pracuje w trybie współdzielonego dostępu do medium. Jeśli do takiego huba jest dołączonych np. osiem stacji, to jednocześnie mogą się ze sobą komunikować dwie stacje. Pozostałe muszą czekać na moment, kiedy dwie stacje zakończą sesję łączności i medium zostanie zwolnione. Huby przełączające mogą obsługiwać jednocześnie wszystkie osiem stacji (zakładając, że pierwsza będzie się komunikować z drugą, trzecia z czwartą, piąta z szóstą, a siódma z ósmą), gwarantując każdej takie samo pasmo przenoszenia danych. Tak więc w przypadku sieci Ethernet 10 Mb/s pakiety będą przepływać przez hub przełączający z szybkością 40 Mb/s (transmisja w trybie półdupleksu; cztery razy po 10 Mb/s).

Konstrukcja hubów

Biorąc pod uwagę konstrukcję hubów, można je podzielić na: wolno stojące, wieżowe i modularne (chociaż zdarzają się też huby reprezentujące mieszankę tych rozwiązań).

- Huby wolno stojące mają stałą konfigurację i są z reguły wyposażone w rozwiązania pozwalające łączyć je z innymi hubami (łącze 10Base-5 lub kaskada budowana za pomocą skrętki łączącej dwa huby). Huby wolno stojące są tanie, ponieważ najczęściej nie można nimi zarządzać (chociaż dynamiczny rozwój technologii powoduje, że inteligentne huby wolno stojące wypierają z rynku proste huby pasywne). Huby wolno stojące nadają się do obsługi niewielkich grup roboczych, składających się z czterech do maks. dwudziestu czterech stanowisk pracy.

- Huby wieżowe dysponują tymi samymi opcjami co huby wolno stojące, z tą jednak różnicą, że można - używając krótkich odcinków kabli - budować z nich rozbudowane węzły sieci (wieże), składające się z wielu hubów. Po połączeniu w jeden zestaw kilku hubów wieżowych mamy do czynienia ze specyficznym hubem modularnym, którym można zarządzać jak pojedynczym węzłem sieci. Jeden hub w takiej wieży pełni wtedy najczęściej rolę modułu służącego do zarządzania pozostałymi urządzeniami (wchodzącymi w skład tej wieży).

- Huby wieżowe mają jedną podstawową zaletę - za ich pomocą można w dowolny i bardzo elastyczny sposób rozbudowywać stopniowo strukturę sieci. Nie trzeba od razu kupować dużego huba, a w razie potrzeby można dokupić tylko kolejny hub wieżowy) poszerzając możliwości wybranego węzła sieci. Jest to tanie i proste rozwiązanie. Wszystkie huby wieżowe są hubami inteligentnymi - można nimi zarządzać.

- Huby modularne mają budowę modułową (jedno chassis z wieloma gniazdami rozszerzeń) i można nimi zarządzać. W gniazdach rozszerzeń można instalować różnego rodzaju moduły (karty), dysponujące kilkoma portami; moduły te reprezentują właściwie oddzielne huby wolno stojące. Wszystkie gniazda (a więc i moduły) korzystają z usług szybko pracującej magistrali i towarzyszących jej układów scalonych, realizujących zadanie przełączania pakietów. Każdy z portów wbudowanych w dowolny moduł może przesyłać pakiety do innych portów wbudowanych w pozostałe moduły.

Huby wolno stojące są tanie, natomiast huby modularne należą do najdroższych. Nie ma się czemu dziwić - są to uniwersalne węzły sieci, będące prawdziwymi kombajnami, potrafiącymi obsłużyć dowolnego rodzaju protokół komunikacyjny, medium i technologię sieciową. Do huba takiego można dołączać sieci Ethernet, Fast Ethernet, Token Ring lub ATM. Wszystko zależy od tego, jaki rodzaj modułu zainstalujemy i z jaką przepustowością pracują układy przełączające ramki lub komórki zainstalowane w hubie. Hub modularny ma najczęściej 4-12 gniazd. Biorąc pod uwagę fakt, że jeden moduł może dysponować dziesięcioma portami, do huba 12-gniazdowego można dołączyć aż 120 stacji. Huby modularne nadają się więc doskonale do instalowania w rozbudowanych sieciach LAN.

Najczęstszym rodzajem kabla łączącego komputer i hub jest skrętka . Huby potrafią jednak dokonać konwersji sygnału pochodzącego z różnych mediów transmisyjnych. Dostosowują się też do różnych standardów sieciowych jak np. Ethernet, Token Ring, ATM.

Huby są na ogół przyłączane do innych hubów.

Huby są obecnie powszechnie stosowane, ich cena nie jest wysoka. Coraz częściej jednak ich możliwości są niewystarczające i często łączone są ze switchami. Takie rozwiązanie znacznie zwiększa przepustowość całej sieci.

SWITCHE

Nazywany jest również przełącznikiem lub hubem przełączającym.

Switche stosuje się zwykle w sieciach opartych na skrętce. Są urządzeniem służącym do przyłączania stacji przede wszystkim w topologii gwiazdy, a także do rozładowania ruchu w sieci i wyeliminowania kolizji, w czym przewyższają bridge. Posiadają zazwyczaj kilkanaście portów. Mogą być one wykorzystane do podłączenia stacji końcowych, innych przełączników, bądź hubów.Switche umożliwiają zmniejszenie obciążenia w sieci, poprzez jej podział na mikrosegmenty i tzw. przełączanie (komutowanie). Polega to na tym, iż do jednego segmentu można przydzielić zaledwie jedną stacje roboczą, co znacznie redukuje rywalizację o dostęp do medium. Użytkownik otrzymuje wtedy całą szerokość pasma dla siebie. Każdy port switcha stanowi wejście do jednego segmentu sieci. Urządzenia te eliminują więc wąskie gardło w sieciach LAN związane z węzłami, przez które przekazywane są dane z centralnego serwera, a dalej rozprowadzane do odpowiednich stacji. W efekcie pracy, przykładowo przełącznika posiadającego 10 portów, jest uzyskanie 10 niezależnych segmentów z całą szerokością pasma (np. pełnych 10 Mbps w przypadku 10Base-T).

pracujące serwery są podłączone do przełączników Fast Ethernet, które nie komunikują się ze stacjami roboczymi bezpośrednio, ale za pośrednictwem przełączników 10 Mb/s lub prostych hubów pracujących z szybkością 100 Mb/s. Widoczna tu topologia sieci zapewnia każdej stacji roboczej szybki dostęp do serwerów, a dodatkowa korzyść polega na tym, że przełączniki Fast Ethernet nie stanowią oddzielnych węzłów sieci, ale mogą wymieniać między sobą pakiety dzięki obecności łącza 100 Mb/s.

Chociaż praca każdego przełącznika sieci LAN opiera się na poddawaniu analizie adresów zawartych w nagłówkach pakietów kierowanych do przełącznika (i kierowaniu ich na tej podstawie do właściwych portów wyjściowych), to jednak architektury przełączników (i co za tym idzie - sposoby zawiadywania ruchem pakietów) różnią się znacznie między sobą.

Przełączniki przetwarzają odbierane z sieci pakiety na wiele sposobów. Można tu wyróżnić dwa podstawowe sposoby zawiadywania ruchem pakietów: cut through (przełączanie bezzwrotne i store and forward (metoda pamiętająco-wysyłająca).

Każda z tych metod ma swoje wady i zalety. Przełącznik pracujący w trybie cut through przetwarza pakiety bez zwłoki, kierując je do portów przeznaczenia tak szybko, jak jest to tylko możliwe (a więc natychmiast po rozpoznaniu adresu zawartego w nagłówku pakietu). Technologia ta została opracowana przez firmę Kalpana (obecnie część Cisco).Przełączniki zawiadujące pakietami w trybie cut through nadają się doskonale do obsługiwania aplikacji potrzebujących bardzo dużego pasma przenoszenia danych i nie tolerujących zbyt długiego oczekiwania na dane (minimalny czas zwłoki przy transmitowaniu pakietów). Wśród producentów stosujących tę technologię są: Cnet, DEC i Grand Juction.

Wadą tej technologii jest natomiast to, że odbierane z sieci pakiety nie są magazynowane w pamięci przełącznika i nie można ich poddać żadnej kontroli czy weryfikacji. Nawet jeśli pakiet jest błędny czy niekompletny, przełącznik kieruje go natychmiast do portu przeznaczenia. Może to być powodem wielu kolizji pakietów w sieci i niepotrzebnych powtórzeń transmisji. Jest to więc metoda szybka, ale nie zawierająca żadnych mechanizmów kontroli poprawności transmitowanych pakietów.

Przełącznikiem takim nie można poza tym w skuteczny sposób zarządzać. Nie dysponuje on bowiem rozwiązaniami pozwalającymi prowadzić analizę ruchu pakietów w sieci czy kontrolować poprawność transmisji danych. W przypadku metody store and forward każdy pakiet jest zapisywany najpierw do pamięci przełącznika i dopiero po poddaniu go analizie jest wysyłany do właściwego portu wyjściowego. Pozwala to sprawdzić dokładnie zawartość pakietu i wykryć ewentualne przekłamania. Przełącznikami takimi jest bardzo łatwo zarządzać (zmagazynowane w buforze dane można w każdej chwili przejrzeć i poddać przełącznik rekonfiguracji) i są to urządzenia w pełni skalowalne. Sposób, w jaki przełącznik przetwarza pakiety (metoda przełączania bezzwłocznego lub metoda pamiętająco-wysyłająca), zależy w dużym od tego, jakiego rodzaju oprogramowanie rezyduje w pamięci danego urządzenia. Może to być oprogramowanie oparte na technologii mostowania lub używające tradycyjnej metody trasowania pakietów (stosowanej przez routery). Większość przełączników nowej generacji stosuje z reguły różne odmiany technologii pamiętająco-wysyłającej.

Technologia ta ma jednak podstawową wadę: wraz z rozbudową przełącznika i wyposażeniem go w nowe opcje czas zwłoki w obsłudze pakietów (to jest czas liczony od odebrania pakietu z sieci do wysłania go do właściwego portu) wzrasta do poziomu nie akceptowanego przez wiele aplikacji sieciowych.

Inne metody przełączania ramek

Niektóre firmy stosują rozwiązania będące mieszanką wymienionych powyżej technologii przełączania ramek. Są to: fragment free lub intelligentswitching.

Pierwsza metoda jest podobna do cut through, jednak przełącznik zaczyna transmitować ramkę do stacji przeznaczenia dopiero wtedy, gdy odbierze pierwsze 64 bajty. Powoduje to nieco większe opóźnienia, jednak gwarantuje, że ewentualne kolizje nie będą przenoszone z jednej domeny kolizji do drugiej (co może nieraz występować przy stosowaniu metody cut through).

Metoda inteligentnego przełączania (intelligentswitching) łączy cut through i store-and-forward. Na początku przełącznik pracuje w szybkim trybie cut through, ale z chwilą przekroczenia określonego poziomu błędów (np. dwudziestu na sekundę) układ przełączania zaczyna pracować w trybie store-and-forward. Gdy sytuacja wraca do normy (brak błędów), do akcji wchodzi znowu tryb cut through.

Niekiedy przełącznik dysponuje jednym, centralnym układem przełączania ramek, a w innych rozwiązaniach mamy do czynienia z architekturą rozproszoną (np. układy przełączające ramki mogą się znajdować w każdym nowym module instalowanym w przełączniku). Przełącznik pracuje dużo szybciej niż router, ponieważ zadanie przełączania ramek jest realizowane w dużym stopniu przez warstwę sprzętową takiego węzła sieci (np. specjalizowane układy ASIC). W routerze znakomita większość zadań związanych z trasowaniem pakietów jest realizowana przez oprogramowanie.

Przełączniki trasujące (routing switches)

Przełącznik trasujący (routing switch) to taki, który potrafi wyznaczać pakietom marszrutę, czyli operować nie tylko w drugiej, ale też w trzeciej warstwie modelu OSI. Urządzenia takie zachowują się więc podobnie jak routery. Ponieważ routing w tego rodzaju węzłach sieci jest najczęściej implementowany przy użyciu sprzętu (układy ASIC), to przełączniki trasujące mają większą wydajność niż klasyczne routery oparte na oprogramowaniu. Klasyczne routery mają za to tę przewagę, że można je elastycznie konfigu-rować. Z racji tego, że przełączniki tej klasy operują w trzeciej warstwie OSI (Sieciowa), nazywane są Layer-3 Switches. Przełączniki Layer 3 pierwszej generacji opierały się (tak jak routery) na silnych procesorach. Dlatego ich wydajność pozostawiała dużo do życzenia (przełączały lub trasowały poniżej 100 tys. pakietów na sekundę). Przełączniki drugiej generacji dysponowały wydajniej pracującą warstwą sprzętową i miały dużo większą przepustowość. Przełączniki Layer 3 trzeciej generacji to już prawdziwe demony szybkości, które potrafią obsługiwać od 5 do 30 min pakietów IP na sekundę i wspierają całą gamę sieci LAN - od 10Base-T, przez 100Base-T, FDDI i Gigabit Ethernet do ATM.

Przełączniki i wirtualne sieci LAN

Przełączniki umożliwiają też tworzenie wirtualnych sieci LAN. Stanowiska takiej sieci są fizycznie zlokalizowane w różnych punktach (sieciach, podsieciach i segmentach), a łączy je w sieć wirtualną jedynie pewien klucz logiczny. Sieć wirtualna pozwala administratorom pokonywać ograniczenia, które niesie ze sobą sposób adresowania stacji przez protokół komunikacyjny TCP/IP. Protokół ten przewiduje, że jeden port routera może obsługiwać stanowiska zlokalizowane tylko w konkretnej podsieci. Przełączniki pozwalają natomiast grupować w ramach wirtualnej sieci te stacje, które są podłączone do różnych portów. Sieci wirtualne pozwalają optymalizować natężenie ruchu pakietów w poszczególnych częściach sieci. Dzięki nim można też w łatwy sposób rekonfigurować i zmieniać strukturę sieci. Sieć wirtualną można porównać do zmieniającej się dynamicznie struktury połączeń w komutowanej sieci telefonicznej. Administrator sieci pełni tu rolę centrali telefonicznej, łącząc ze sobą logicznie w jedną strukturę porozrzucane po sieci LAN stacje.

Tradycyjne sieci LAN i sieci ATM

Największą siłą i zaletą technologii ATM jest to, że operuje ona w najniższej warstwie sieciowej, tam gdzie mamy do czynienia z pojedynczymi komórkami. Wszystkie funkcje generowane przez wyższe warstwy - od routingu realizowanego w warstwie 3 do połączeń międzysieciowych - można w przypadku technologii ATM przełożyć na strumień komórek transmitowanych z taką szybkością, jaką może oferować tylko pracująca bardzo wydajnie warstwa sprzętowa łącza ATM.

U podstaw działania przełącznika ATM leży cała sfera zarządzania sygnałami - jest to dość skomplikowany proces konfigurowania i składania połączeń. Przykładem najprostszego interfejsu realizującego to zadanie jest DNI (User-to-Network Interface), który pozwala sprzęgać stacje ATM z przełącznikiem ATM. Jeśli w sieci pracuje kilka przełączników, to muszą one porozumiewać się między sobą. Kwestię tę reguluje specyfikacja NNI (Network-to-Network Interface), opisująca zasady pracy interfejsu łączącego dwa przełączniki ATM. Dynamiczny routing jest w środowisku ATM realizowany przez Private NN1 (P-NNI) wersja 1.0. P-NNI opiera się na hierarchicznej strukturze podmiotów dołączonych do sieci i pracuje podobnie jak klasyczne protokoły routingu IP, np. OSPF (Open First Path First). P-NNI pozwala przełącznikom wyznaczać marszruty wirtualnych połączeń SVC, wybierać najlepszą z możliwych ścieżek i w przypadku uszkodzenia jednego z połączeń kierować inną drogą strumień komórek do stacji przeznaczenia. Każdy przełącznik powinien bezwzględnie wspierać dwie specyfikacje: UNI (w wersji 3.0, 3.1 lub najnowszej - 4.0) i P-NNI.Można wymienić trzy podstawowe usługi pozwalające sprzęgać sieci LAN z przełącznikami ATM: Classical IP, LANE 1.0 i Multiprotocol over ATM (MPOA).

Do niedawna switche były stosowane w połączeniu z hubami w średnich i dużych sieciach LAN, jednak obecnie często jako dużo bardziej efektywniejsze zastępują bridge i w mniejszych sieciach.

REPEATER

Nazywany jest również wzmacniakiem (regeneratorem). Informacja przesyłana kablem ulega zniekształceniom proporcjonalnie do jego długości. Jednym z urządzeń, które wzmacnia i regeneruje sygnały przesyłane kablem jest repeater. Jest to urządzenie sieciowe używane do regenerowania lub replikowania sygnałów.

Polega to na zwiększeniu poziomu odbieranego przebiegu falowego bez zmiany jego częstotliwości. Regenerator może odtwarzać (czyli przywracać im pierwotną postać) sygnały analogowe lub cyfrowe, które są zbyt słabe, aby je dalej transmitować. Regeneratory analogowe pełnią najczęściej rolę prostych wzmacniaczy, podczas gdy regeneratory cyfrowe odbierają dane i po odpowiedniej obróbce kierują je do kolejnego segmentu sieci LAN.

Regenerator sprzęga w sieci komputerowej poszczególne segmenty (a nie podsieci) sieci LAN, (potrafi jednak łączyć segmenty sieci o różnych mediach transmisyjnych) zwiększając w ten sposób jej zasięg. Jeden segment sieci Ethernet 10Base-5 (tzw. gruby Ethernet) może mieć np. długość 500 m, a całą nitka takiej sieci (topologia linii) może się składać z trzech segmentów sprzęganych w całość przez dwa regeneratory (razem 1500 m).

Prosty hub jest niczym innym jak wieloportowym regeneratorem, ponieważ odbiera dane od podłączonych do niego komputerów (np. za pomocą skrętki nieekranowanej, 10Base-T), retransmitujące do łącza opartego np. na technologii 10Base-5 (tzw. gruby Ethernet). Hub przełączający porty jest natomiast wieloportowym koncentratorem wyposażonym w kilka (najczęściej cztery lub osiem) pracujących niezależnie od siebie regeneratorów. Regenerator nie jest obdarzony żadną inteligencją i nie może wykonywać zadań realizowanych przez mosty czy tym bardziej routery.

Instalacja repeatera jest bardzo prosta, nie wymaga on żadnej konfiguracji i jest przeźroczysty dla innych urządzeń sieciowych. Traktowany jest jako węzeł w każdym z przyłączonych do niego segmentów. Repeater dostosowuje się do prędkości transmisji w sieci i przekazuje pakiety z taką samą szybkością, co powoduje, że jest wolniejszy od np. bridge'a.

Jest urządzeniem nieinteligentnym, nie zapewnia izolacji między segmentami, nie izoluje też uszkodzeń i nie filtruje pakietów, w związku z czym informacja, często o charakterze lokalnym, przenika do pozostałych segmentów, obciążając je bez potrzeby. Dlatego też jego cena jest niewysoka. Repeatery wykorzystuje się obecnie w małych sieciach lokalnych.

BRIDGE

Mosty to proste urządzenia śledzące adresy MAC umieszczane w przesyłanych do nich pakietach. Mosty nie mają dostępu do adresów warstwy sieciowej, dlatego nie można ich użyć do dzielenia sieci opartej na protokole TCP/IP na dwie podsieci IP. To zadanie mogą wykonywać wyłącznie routery. Prosty most pełni funkcję inteligentnego regeneratora. Odbiera i retransmituje pakiety, analizując przy tym, skąd pakiet przyszedł i dokąd należy go przesłać. Jeśli pakiet nie powinien być retransmitowany, most nie obsługuje go. W przeciwnym wypadku pakiet jest kierowany na drugą stronę mostu.

Most może być urządzeniem wolno stojącym, ale może też przybrać postać modułu instalowanego w chassis lub w hubie. Most buduje specjalną bazę danych (tabelę mostowania), która zawiera informacje o topologii sieci.

Mosty odczytują adresy generowane w podwarstwie MAC drugiej warstwy modelu OSI (warstwa łącza). Są to w przypadku sieci Ethernet 48-bitowe adresy kart sieciowych, przypisywane im na stałe przez producentów w momencie wytwarzania karty.

Analizując adresy MAC, urządzenie wie, czy dany pakiet należy wyekspediować na drugą stronę mostu czy też pozostawić bez odpowiedzi. Sprzęgane segmenty mogą być budowane przy użyciu tej samej technologii (Ethernet-Ethernet) lub reprezentować odmienne standardy (Ethernet-Token Ring). Mosty łączące dwie sieci LAN, z których każda jest budowany przy użyciu innej technologii, nazywamy mostami translacyjnymi.

Rodzaje mostów

W zakresie technologii mostowania pakietów możemy wyróżnić trzy rodzaje mostów:

- transparentne, czyli przeźroczyste,

- oparte na technologii Source Routing,

- oparte na technologii Spanning Tree.

Kiedy most transparentny jest zainstalowany pierwszy raz, ekspediuje na drugą stronę wszystkie adresy zawierające nie znane mu adresy. Most taki uczy się topologii sieci i dopiero po pewnym czasie tworzy tabelę mostowania; korzystając z jej usług jedne pakiety akceptuje, a inne odrzuca. Mosty Spanning Tree (metoda używana w sieciach Ethernet) mają jedną podstawową zaletę - zapobiegają powstawaniu w sieci pętli pakietów, które mogą nieraz kompletnie zablokować medium.

Spanning Tree

Jeśli w sieci opartej na mostowaniu jedne segmenty komunikują się z innymi segmentami używając zapasowych ścieżek połączeń (nadmiarowość), to do środowiska takiego powinno się wprowadzić protokół Spanning Tree. Algorytm STA (Spanning Tree Algorithm) polega na tworzeniu wielu alternatywnych dróg połączeń, ale pozostawieniu zawsze jednej trasy wolnej (zazwyczaj jest to jedna linia komutowana). Odblokowywana ona jest tylko w razie konieczności np. awarii innej drogi. Problem ten dotyczy też sieci VLAN, ponieważ sieć wirtualna ma architekturę, którą można porównać do sieci opartej na mostach. W każdej sieci VLAN należy wtedy implementować oddzielne mechanizmy transportu pakietów, wykorzystujące do tego celu Spanning Tree.

Source Routing

Metoda Source Routing Jest stosowana w sieciach Token Ring - pakiet danych zawiera wtedy informację o tym, którą drogą ma dotrzeć do celu. Mosty korzystają w tej metodzie ze specjalnych algorytmów (wysyłając wcześniej w sieć pakiety pełniące rolę badaczy, przechodzących przez wszystkie mosty, i wracających do nadawcy). Dzięki temu pakiet trafia do stacji przeznaczenia przechodząc przez minimalną liczbę węzłów sieci.

Mosty operują w warstwie MAC i mogą sprzęgać sieci homogeniczne, czyli tego samego standardu (np. IEEE 802.3). Niektóre mosty - zwane translacyjnymi (translational bridges) - wykonują dodatkowe funkcje, dzięki którym mogą sprzęgać sieci heterogeniczne (różnych standardów, np. IEEE 802.3 i IEEE 802.5).

Mosty można też podzielić na dwie grupy, zależnie od tego, w jakim środowisku są stosowane. Stosując to rozróżnienie mamy do czynienia z mostami pracującymi lokalnie lub mostami sprzęgającymi odległe sieci LAN.

Należy jeszcze wspomnieć o specyficznym węźle sieci, który nie jest ani mostem, ani routerem. Jest czymś pośrednim. Mowa o brouterze (zlepek dwóch słów - bridge i router). Jest to podrasowany most, ubogi krewny routera. Brouter wykonuje wszystkie operacje przypisywane mostowi, a dodatkowo ma możliwość analizowania adresów generowanych w warstwie sieciowej. Dlatego brouter może np. trasować specyficzny rodzaj pakietów (np. generowanych przez protokół IP), a wszystkie inne pakiety mostować w ten sam sposób, jak to robią klasyczne mosty. Broutery są obecnie stosowane niezmiernie rzadko i zostały całkowicie wyparte przez routery wieloprotokołowe.

Bridge są proste w instalacji, nie wymagają konfiguracji. Są urządzeniami wysoce elastycznymi i adaptowalnymi - przy dodawaniu nowego protokołu potrafią automatycznie dostosować się.

Zapewniają proste filtrowanie, odczytują adres zapisany w ramce np. sieci Ethernet i określają do jakiego segmentu należy przesłać dany pakiet. Gdy więc komputer z jednego segmentu wysyła wiadomość, mostek analizuje zawarte w niej adresy i jeśli nie jest to konieczne nie rozsyła jej do innego segmentu. W sieci nie krążą wtedy zbędne pakiety. Bridge nie potrafią jednak zablokować pakietów uszkodzonych, ani przeciwdziałać zatorom, powstałym gdy wiele stacji roboczych usiłuje naraz rozsyłać dane w trybie broadcastowym. Bridge mogą przesyłać pakiety wieloma alternatywnymi drogami i może zdarzyć się, że na dwóch różnych interfejsach pojawi się ta sama informacja i pakiety będą krążyć po sieci w nieskończoność. Może to spowodować powstanie sztormów broadcastowych i zakłócenie pracy sieci.

Urządzenia te wykorzystuje się również do poprawienia niezawodności sieci, co polega na podziale dużych sieci na mniejsze segmenty. Uszkodzony kabel czy węzeł może doprowadzić do unieruchomienia całej sieci, tak więc podział pojedynczej sieci lokalnej na kilka mniejszych sieci połączonych ze sobą za pośrednictwem mostu zmniejsza wpływ uszkodzonego kabla lub węzła na funkcjonowanie całej sieci.

Bridge są urządzeniami droższymi od repeaterów, ale bardziej od nich zaawansowanymi, lepiej też wypadają w stosunku cena/przepustowość od routerów.

ROUTER

To najbardziej zaawansowane urządzenie stosowane do łączenia segmentów sieci i zwiększania jej fizycznych rozmiarów. Router jest urządzeniem konfigurowalnym, pozwala sterować przepustowością sieci i zapewnia pełną izolację pomiędzy segmentami.

Węzły sieci operujące w trzeciej (sieciowej) warstwie modelu OSI noszą nazwę routerów. Są to urządzenia wyposażone najczęściej w kilka interfejsów sieciowych LAN, porty obsługujące sieci WAN, pracujący wydajnie procesor i specjalne oprogramowanie zawiadujące ruchem pakietów przepływających przez router. Chociaż routerem może też być zwykły komputer dysponujący kilkoma kartami sieciowymi i specjalnym oprogramowaniem, to jest to najczęściej dedykowany komputer, dysponujący rozwiązaniami znacznie zwiększającymi wydajność tego rodzaju węzłów sieci.

Routery są stosowane zarówno w sieciach LAN, jak i WAN. W sieciach LAN (routery lokalne) są używane wtedy, gdy system chcemy podzielić na dwie lub więcej podsieci, czyli poddać operacji segmentowania. Segmentacja sieci powoduje, że poszczególne podsieci są od siebie odseparowane i pakiety zarówno point-to-point, jak i multicast czy broadcast nie przenikają z jednej podsieci do drugiej. Korzyść jest oczywista: w ten sposób zwiększamy przepustowość każdej z podsieci.

Aby router nie był ciągle zasypywany pakietami IP, których nie może przekazać dalej, Internet został wyposażony w specjalny protokół ICMP, umożliwiający kontrolowanie ruchu w sieci. Przesyłki nadawane za pomocą tego protokołu mają wyższy priorytet, a więc są transmitowane szybciej niż zwykłe pakiety. Protokół ICMP (Internet Control Message Protocol) określa sposób tworzenia i wymiany informacji sterujących pomiędzy routerami lub routerami i hostami. Za pomocą wiadomości ICMP router może więc np. zgłosić, że dana podsieć jest przeciążona i pakiety IP powinny być do niej kierowane przez inny router. Dany router może też - na przesłane poprzez ICMP zapytanie hosta - przekazać mu informację o numerze Net-ID aktualnej podsieci lub o jej masce.

Inną rolę pełnią routery dostępowe, czyli sprzęgające sieć LAN ze światem zewnętrznym. W tym przypadku nie chodzi już o segmentację sieci LAN na mniejsze domeny rozgłoszeniowe, ale o zainstalowanie węzła sieci ekspediującego przez łącze WAN pakiety generowane przez pracujące w sieci LAN stacje do innego routera pracującego po drugiej stronie tego łącza. Oczywiście, może się zdarzyć i tak, że jeden router obsługuje zarówno pakiety lokalne, jak i te kierowane na zewnątrz.

Routery zakładają tabele routingu i mają zdolność uczenia się topologii sieci, wymieniając informacje z innymi routerami zainstalowanymi w sieci. Ponieważ prawie wszystkie operacje związane z odbieraniem i ekspediowaniem pakietów do odpowiedniego portu są realizowane w routerze przez oprogramowanie, to tego rodzaju węzły sieci pracują dużo wolniej niż np. przełączniki.Protokoły trasowania wyznaczają pakietom marszruty opierając się na różnych algorytmach. Mogą to być algorytmy statyczne lub dynamiczne, single path lub multipath, płaskie lub hierarchiczne, hostintelligent lub router intelligent, intradomain lub interdomain i opierające się na technologii link state lub distance vector.

Algorytmy trasowania

Algorytmy statyczne i dynamiczne. Algorytm statyczny nie jest właściwie algorytmem. Wszystkie drogi routingu wyznacza tu bowiem na stałe sam administrator systemu. Jeśli topologia sieci zmieni się, router jest po prostu bezsilny. Algorytmy dynamiczne natomiast śledzą cały czas topologię sieci (praca w czasie rzeczywistym) i modyfikują w razie potrzeby tabele routingu zakładane przez router.

Algorytmy single path i multipath. Niektóre protokoły trasowania wyznaczają pakietom kilka dróg dostępu do stacji przeznaczenia, czyli wspierają multipleksowanie. l tak jak algorytm single path definiuje tylko jedną ścieżkę dostępu do adresata, tak algorytm multi path pozwala przesyłać pakiety przez wiele niezależnych ścieżek, co nie tylko zwiększa szybkość transmisji pakietów, ale też chroni system routingu przed skutkami awarii.

Algorytmy płaskie i hierarchiczne. W tym pierwszym przypadku wszystkie routery są równorzędne. Można to porównać do sieci typu peer-to-peer. Nie ma tu (ze względu na strukturę logiczną) ważniejszych i mniej ważnych routerów czy też nadrzędnych lub podrzędnych. Algorytmy hierarchiczne postrzegają sieć jako strukturę zhierarchizowaną, dzieląc ją na domeny. Pakietami krążącymi w obrębie każdej domeny zawiaduje wtedy właściwy router, przekazując je routerowi nadrzędnemu lub podrzędnemu.

Algorytmy host intelligent i router intelligent. Niektóre algorytmy zakładają, że całą drogę pakietu do stacji przeznaczenia wyznaczy od razu stacja nadająca. Mamy wtedy do czynienia z trasowaniem źródłowym (source routing, czyli host intelligent). W tym układzie router pełni tylko rolę przekaźnika odbierającego pakiet i ekspediującego go do następnego miejsca. W algorytmach router intelligent stacja wysyłająca nie ma pojęcia, jaką drogę przemierzy pakiet, zanim dotrze do adresata. Obowiązek wyznaczenia pakietowi marszruty spoczywa na routerach.

Algorytmy intradomain i interdomain. Algorytmy trasowania intradomain operują wyłącznie w obszarze konkretnej domeny, podczas gdy algorytmy interdomain zawiadują pakietami biorąc pod uwagę nie tylko zależności zachodzące w ramach konkretnej domeny, ale też powiązania między tą domeną i innymi, otaczającymi ją domenami. Optymalne marszruty wyznaczane przez algorytm intradomain nie muszą być (i najczęściej nie są) najlepsze, jeśli porównamy je z optymalnymi marszrutami wypracowanymi przez algorytm interdomain (widzący całą strukturę sieci).

Algorytm link state i distance vector. Algorytm link state (znany jako shortestpath first) rozsyła informacje routingu do wszystkich węzłów obsługujących połączenia międzysieciowe. Każdy router wysyła jednak tylko tę część tabeli routingu, która opisuje stan jego własnych łączy. Algorytm distance vector (znany też pod nazwą Bellman-Ford) wysyła w sieć całą tabelę routingu, ale tylko do sąsiadujących z nim routerów. Mówiąc inaczej, algorytm link state rozsyła wszędzie, ale za to niewielkie, wybrane porcje informacji, podczas gdy distance vector rozsyła komplet informacji, ale tylko do najbliższych węzłów sieci. Każdy z algorytmów ma swoje wady i zalety. Link state jest skomplikowany i trudny do konfigurowania oraz wymaga obecności silniejszego procesora. Odnotowuje za to szybciej wszelkie zmiany zachodzące w topologii sieci. Distance vector nie pracuje może tak stabilnie, ale jest za to łatwiejszy do implementowania i sprawuje się dobrze w dużych sieciach składających się z kilkudziesięciu czy nawet kilkuset routerów.

Po odebraniu pakietu i odczytaniu adresu IP stacji docelowej (sieć TCP/IP) router musi zawsze wyekspediować go na zewnątrz. Jeśli stacja docelowa jest zlokalizowana w innej sieci czy podsieci LAN dołączonej do routera, to sprawa jest prosta - router dołącza do takiego pakietu adres MAC tej stacji (pobierając go z tabeli ARP) i wysyła do określonej karty sieciowej. Jeśli jednak stacja docelowa znajduje się w zupełnie innej sieci LAN, to router musi go opakować w specjalną kopertę (czyli posłużyć się odpowiednim protokołem routingu) i przesłać do innego routera. Nie należy przy tym mylić dwóch pojęć: protokołu używanego do trasowania pakietów (routing protocol) i protokołów obsługiwanych przez router (routed protocol). Router może np. obsługiwać tylko sieć Internet i wtedy potrafi wyznaczać marszruty pakietom generowanym przez protokół IP. Istnieją też routery wieloprotokołowe, które potrafią obsługiwać pakiety generowane przez kilka różnych protokołów, np. przez dwa protokoły: IP i IPX.

Protokoły trasowania

Jeśli chodzi o protokoły używane do trasowania pakietów i komunikowania się z innymi routerami (oraz do modyfikowania i zarządzania tabelami routingu), to można wymienić sześć podstawowych protokołów:

- RIP (Routing Information Protocol),

- IGRP (Interior Gateway Routing Protocol),

- Enhanced IGRP,

- OSFP (Open Shortest Path First),

- IS-IS (Integrated Intermediate System-to-System),

- Routing statyczny.

Największą popularnością cieszą się protokoły OSFP i RIP.

Należący do protokołów grupy Distance Vector Protokół RIP pracuje w ten sposób, ze router rozsyła do Innych routerów pracujących w sieci całą tabelę routingu lub tę jej część, która została zmieniona. Informacja RIP jest transmitowana przy użyciu dwóch protokołów IP i UDP. Parametr Metric definiuje liczbę skoków (hop count), jaką pokonuje, zanim dotrze do celu. Jeśli w polu Metric pojawi się liczba 16, to znaczy, że stacja docelowa jest niedostępna. Routery odbierają informację RIP i na jej podstawie wyznaczają pakietom najkrótszą drogę do stacji przeznaczenia. Informacje RIP są rozsyłane po sieci w regularnych odstępach czasu, najczęściej co 30 sekund. Ich odbieraniem i przetwarzaniem zajmują się w unixowych węzłach sieci demony (specjalne programy), które śledzą cały czas dane nadsyłane do portu (mowa o oprogramowaniu) oznaczonego numerem 520.

OSFP należy do protokołów LSP (Link State Protocol). Pracuje w ten sposób, że każdy router zbiera informacje o aktualnym stanie połączeń w sieci i rozsyła je do innych routerów, które wykorzystują je do aktualizowania swoich tabel routingu. Protokoły trasowania LSP wyznaczają pakietom marszruty posiłkując się algorytmem Dijsktry i wymagają obecności silniejszych procesorów niż protokoły oparte na technologii DV (Distance Vector), Inaczej niż RIP, OSFP posługuje się bezpośrednio protokołem IP, a pakiety OSFP są rozpoznawane dzięki temu, że protokół wstawia do jednego z pól (protocol field) datagramu IP określoną wartość.

Różne wydajności

W sieciach szkieletowych instaluje się routery o najwyższej wydajności (klasy high end), które powinny wspierać wszystkie rodzaje interfejsów używanych w sieciach LAN i WAN oraz obsługiwać maksymalnie dużo protokołów transportu i trasowania (nawet tych rzadko używanych). Niektóre routery z tej grupy są w stanie obsłużyć nawet do 50 portów.

Routery średniej mocy są najczęściej używane w sieciach korporacyjnych do łączenia się z serwerami zainstalowanymi w sieciach bazowych. Mogą one też służyć do budowy sieci bazowych w mniejszych przedsiębiorstwach. Typowy router tej klasy składa się z dwóch do trzech portów sieci LAN oraz z czterech do ośmiu portów sieci WAN.

No i wreszcie routery oddziałowe, które łączą mało obciążone sieci LAN z resztą firmy. Są one z reguły wyposażone w jeden port LAN (obsługujący sieć Ethernet lub Token Ring) i dwa porty WAN małej szybkości, obsługujące łącza dedykowane lub komutowane. Są to chyba najczęściej kupowane routery, gdyż pozwalają stosunkowo niewielkim kosztem rozbudować sieć komputerową czy łączyć odległe biura i oddziały firmy z centralą.

Routery funkcjonują na poziomie warstwy sieciowej

Do ich głównych zalet routerów zaliczyć można:

- wybór optymalnej trasy między nadawcą a odbiorcą,

- ochrona (zapory, kodowanie),

- transakcja protokołów (łączenie różnych segmentów o różnych protokołach),

- filtrowanie pakietów (sortowanie i selekcja transmitowanych pakietów),

- usuwanie pakietów bez adresu.

Ponadto router potrafi zlikwidować sztormy broadcastowe, a nadawca jest informowany o uszkodzeniu lub zaginięciu pakietu. Routery pełnia także funkcje tzw. firewalli.

Na rysunku router łączy sieć lokalną z Internetem i filtruje określone typy pakietów. Należy go tak skonfigurować aby widoczny dla niego był tylko jeden komputer główny. Wszyscy użytkownicy LAN przy dostępie do Internetu korzystają z pośrednictwa tego komputera, a użytkownicy Internetu mają dzięki niemu ograniczony dostęp do sieci lokalnej.

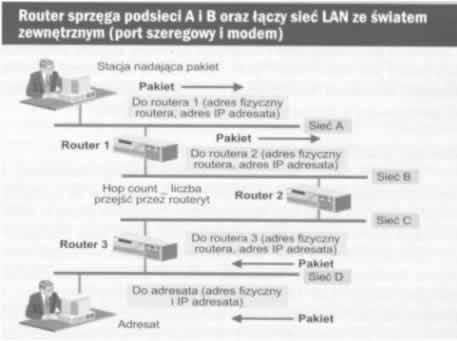

Zanim pakiet dotrze od adresata, może być obsługiwany przez wiele routerów. Liczbę routerów mierzy się parametrem hop count. Jest to nic innego jak miara efektywności drogi w sieciach opartych na routerach. Jedno przejście przez router to jeden hop (skok). Aby określić długość drogi, routery wymieniają między sobą okresowo informacje o przebiegu pakietów, mierząc jednocześnie efektywność poszczególnych tras. Pakiet (na rysunku) przechodzi przez trzy routery, dlatego parametr hop count dla tej trasy równa się 3.

Rozmiar sieci opartej na routerze nie jest limitowany jak np. w przypadku bridge'a. Jest też szybszy, z reguły potrafi przesłać kilkanaście tysięcy pakietów na sekundę (bridge maksymalnie 10 tys.) i sieć na jego bazie jest prostsza w utrzymaniu od sieci na bazie bridge'ów.

Są to urządzenia bardzo drogie, ale często nieodzowne w dużych sieciach lokalnych i rozległych. Wykorzystuje się je np. gdy konieczne jest połączenie w firmie dwóch odległych sieci za pomocą łącza stałego lub podłączenie firmy do Internetu.